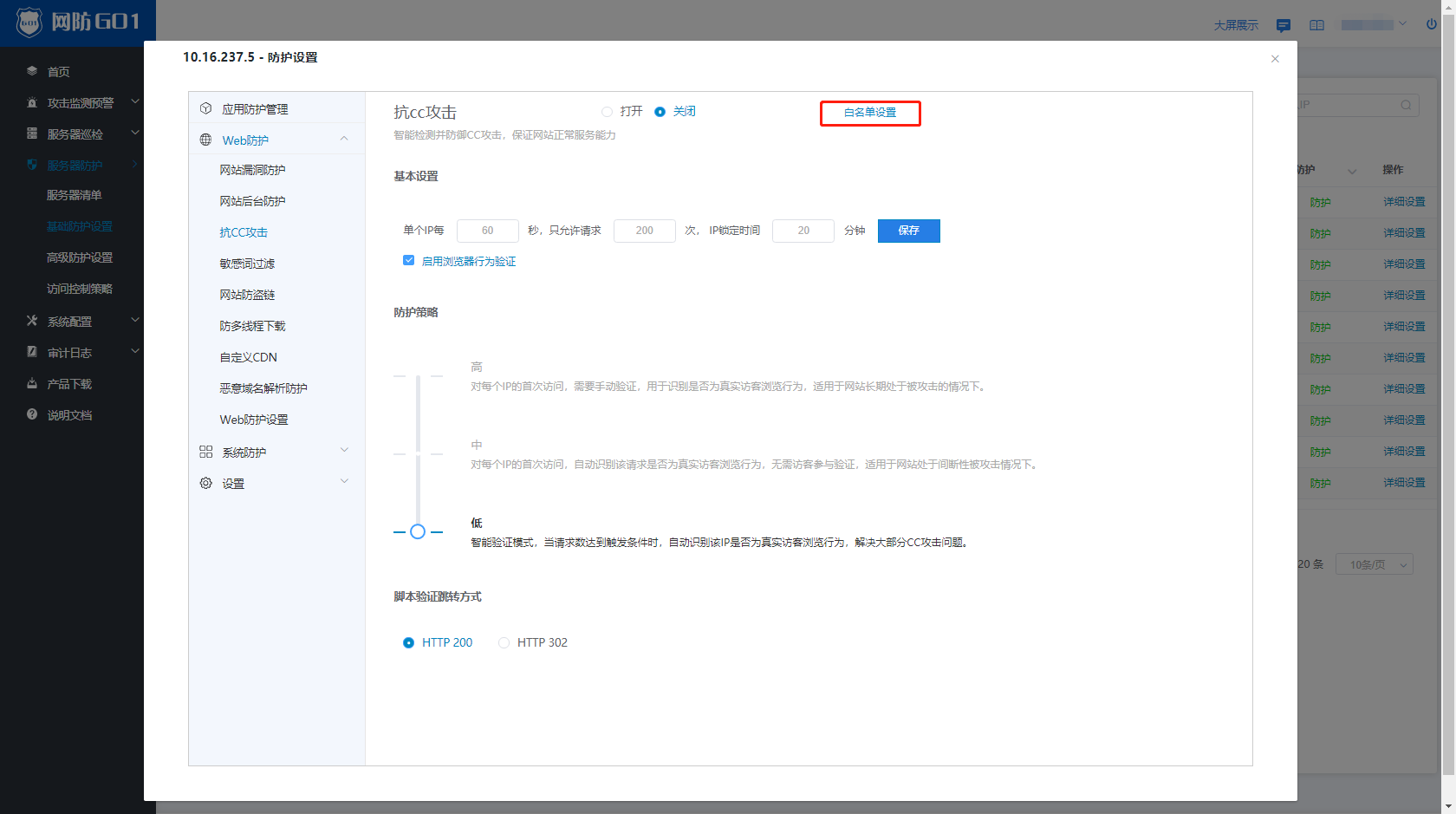

“抗CC攻击”功能设置

注意:“抗CC攻击”功能需在“应用防护管理”中开启对应的防护(Web防护/Nginx自编译/RASP)才可使用。

CC(Challenge Collapsar),其前身名为Fatboy攻击,是利用不断对网站发送连接请求致使形成拒绝服务的目的。是DDOS(分布式拒绝服务)的一种,是借助代理服务器生成指向受害主机的合法请求,实现DOS和伪装。模拟多个用户不停的进行访问那些需要大量数据操作,成服务器资源耗尽。

“抗CC攻击”可以有效防御CC攻击,追溯攻击源头;同时减少对服务器资源的损耗和带宽的占用。CC防护策略分三个级别对服务器进行保护,默认为低级别,用户可根据实际情况对防护级别进行调整,级别越高防护越严格。

低:“启用浏览器行为验证”时,该IP访问请求数达到触发条件时,自动识别该IP是否真实访客浏览行为,如非真实访客浏览行为则将该IP加入黑名单锁定20分钟;未启用时则访问请求数数达到触发条件即将IP加入黑名单。网防G01默认触发条件为单个IP每60秒内最大请求数不超过200次,超过则触发CC防护策略,将访问IP冻结20分钟。且只有低级别时需要验证请求数。

中:每个IP首次访问都会自动识别是否为通过浏览器访问,不再等请求数达到触发值,如非真实访客行为则将该IP加入黑名单锁定20分钟。

高:每个IP首次访问进行手动验证,识别是否真实访客浏览行为,如非真实访客浏览行为则将该IP加入黑名单锁定20分钟。开启高级防护,访问网站需要输入验证码进行验证。

针对多站点用户需要对个别站点进行特殊设置的,及一些api接口调用被CC误拦截;可以通过“设置中心”添加网站例外白名单解决;添加到该列表中的网站则不受“抗CC攻击”的保护,可以正常访问。

同时G01的CC验证方式兼容使用CDN的情况,在使用CDN时选择“HTTP 200”方式进行验证;而无CDN时,使用“HTTP 302”方式进行验证。